Bu gün biz sizlərə “Red October ” əməliyyatının 1-ci hissəsi haqda aparılan təhqiqatları sizinlə bölüşəcik. Yaxın günlərdə 2-ci hissə və Sputnik virusunun bütün texniki modulları məlumatlar haqda veriləcəkdir. Xəbərlərimizi izləyin.

Son 5 il ərzində dünyanın müxtəlif ölkələrinin diplomatik nümayəndəlikləri, dövlət qurumları və elmi-təhqiqat təşkilatlarına qarşı kibercəsusluq əməliyyatı aparılmışdır, hansı ki təkilatın hücuma məruz qalan mobil qurğularından, kompyuterlərindən müxtəlif verilənlər və məxfi informasiyaları oğurlayırdı. Bir neçə ay “Kasperski Laboratoriyası”-nın təhlükəsizlik üzrə mütəxəsisləri Şərqi Avropa, keçmiş Sovet İttifaqı və Mərkəzi Asiya, eləcə də Qərbi Avropa və Şimali Amerikanın xüsusi təşkilatlarına yönəlmiş və hücumda istifadə olunan zərərverici faylları analiz edirdilər.

Belə ki bizim təhqiqatlarımız zamanı bir neçə faktlar aşkar olunmuşdur :

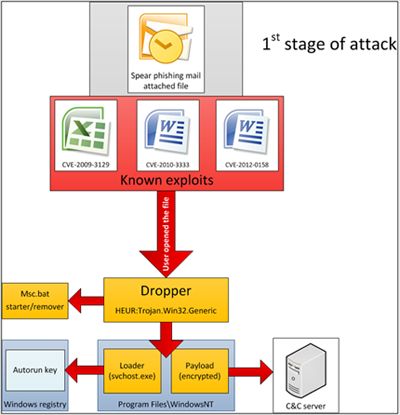

Yoluxmuş şəbəkədən yığılan informasiya sonrakı hücumlarda da istifadə olunmuşdur. Məsələn : oğurlanan istifadəçi adı və parol xüsusi siyahıya yığılırdı və digər şəbəkələrə hücum zamanı qarşıya çıxacaq istifadəçi adı və parol həmin siyahıdan seçilirdi. Hücumları idarə etmək üçün Almaniya və Rusiya İP-ünvanlarına bağlanmış 60-dan çox domen adlardan istifadə olunurdu.İnfrastrukturun idarəetmə serverindən və proksi serverdən zərcirvari formada keçərək toplanan verilənlərin final serverinin də yeri gizlədilirdi.Adətən bu kimi miqyaslı hücumlardan fərqli olaraq Sputkin mobil qurğulardan hətta iPhone, Nokia, Windows Mobile kimi smartfonlardan verilənləri oğurlamaq kimi bacarığı da var,Cisco kimi şəbəkə avadanlıqlarından verilənlərin yığılması;USB daşıyıcı vasitələrdən verilənlərin yığılması;Outlook və ya POP/IMAP kimi serverlərdən verilənlər poçt bazasını da oğurlayırdı. Biz ən azı 3 məşhur boşluqlarından da istifadə olunduğunu aşkar etdik.( : CVE-2009-3129 (MS Excel), CVE-2010-3333 (MS Word) and CVE-2012-0158 (MS Word)

FAQ:

Red October nədir?

Red October – bu 5 il ərzində tam gizli aparılan miqyaslı yönəldilmiş hücumdur.Bu əməliyyat aparılan zaman dünyada 100-dən artıq kompyuterə zərər verilmişdir.

Hücum olunan təşkilatlar 8 kateqoriyaya bölünürlər :

Bu əməliyyat necə və nə vaxt aşkar edilib ?

Biz öz təhqiqatlarımızı partnyorlarımızdan birinin xahişi ilə 2012-ci lin oktyabrından başladıq.Bu hücumun analizinin araşdırması nəticəsində irimiqyaslı kibercəsus şəbəkəsini ifşa etdik.

Zərərverici faylları kim sizə verirdi?

Biz onları öz partnyorumuzdan aldıq hansı ki təhqiqatın aparılmasını bizdən xahiş etmişdir.

Red October əməliyyatının qlobal miqyasda ölçüsü nə qədərdir?

Son aylar ərzində biz dünya üzrə yüzlərlə yoluxmuş kompyuter aşkar etmişik. Kaspersky Security Network (KSN) köməyi ilə aldığımız nəticələr aşağıdakı cədvədəki kimidir.

| Ölkələr | Yoluxmanın sayı |

| Rusiya | 38 |

| Qazaxıstan | 21 |

| Azərbaycan | 15 |

| Belçika | 15 |

| Hindistan | 14 |

| Əfqanıstan | 10 |

| Ermənistan | 10 |

| İran | 7 |

| Türkmənistan | 7 |

| Ukrayna | 6 |

| ABŞ | 6 |

| Vyetnam | 6 |

| Yunanıstan | 5 |

| İtaliya | 5 |

| Mərakeş | 5 |

| Pakistan | 5 |

| İsveçrə | 5 |

| BƏƏ | 5 |

Hücumun mənşəyində olan fayllarda hansısa maraqlı mətn aşkar olunub?

Ekspertlər qeyd edirlər ki, modulların tərkibində maraqlı izlər və "komik" səhvlər vardır. Hansı ki, virusu yaradanların rusdilli olmalarını göstərir. Skriptlərdə "proga" və "zaklatka" kimi sözlərdən istifadə olunub və bu da onların rus milliyətli olduqlarını göstərir.

Yoluxmuş sistemdən hansı informasiyalar oğurlanırdı ?

İnformasiyada müxtəlif sənəd formatlarda olan məlumatlar var idi.

txt, csv, eml, doc, vsd, sxw, odt, docx, rtf, pdf, mdb, xls, wab, rst, xps, iau,cif, key, crt, cer, hse, pgp, gpg, xia, xiu, xis, xio, xig, acidcsa, acidsca, aciddsk, acidpvr, acidppr, acidssa. Acid - bu fayl formatı məxfi şifrələmə proqram təminatına aid olan "Acid Cryptofiler"- ə məxsusdur. Hansı ki, Avropa Birliyi və Nato kimi strukturlarda istifadə olunur.

Əməliyyatın hədəfi nə idi ? Bu hücumları keçirməklə xakerlər nə axtarırdılar ?

Əməliyyatın əsas məqsədi məxfi məlumatların və geosiyasi verilənlərin oğurlanması olmuşdur.Lakin müxtəlif məlumatların da toplandığı bildirilir.

Tapşırıqların daimi nümunələri :

Verilənləri oğurlamaq üçün bəzi qurğular üçün bir neçə modulların yaradılması da aşkar olunmuşdu:

Red October əməliyyatı gedişi zamanı neçə variant modul və zərərverici fayl aşkar olunmuşdur ?

30 müxtəlif qrup modullara aid 1000-dən çox fayl aşkar olunmuşdur.Bu bunlar 2007-ci ildən 2013-cü ilin əvvəllərinə kimi yaranmışdır. Ən yenisi isə 8 yanvar 2013-cü ildə qeydə alınmışdır.

Backdoor.Win32.Sputnik virusunun modullarının tam siyahısı və onların kateqoriyaları:

Bu idarəetmə zamanı nə qədər çox server istifadə olunub ?

Hücumları idarə etmək üçün Almaniya və Rusiya İP-ünvanlarına bağlanmış 60-dan çox domen adlardan istifadə olunub.Aşağıdakı infrastrukturun əməliyyat sxemidir hansını ki biz 2012-ci ilin gedişindən izləmişik.

Təhqiqatın gedişində “Kasperski Laboratoriyası” hüquq-mühafizə orqanları, Computer Emergency Response Teams (CERTs) , dövlət qurumları və təhlükəsizlik üzrə şirkətlərlə əlaqəli olaraq işləyirdi ?

“Kasperski Laboratoriyası” hüquq-mühafizə orqanları, Computer Emergency Response Teams (CERTs) , dövlət qurumları və təhlükəsizlik üzrə şirkətlərlə qarşılıqlı əlaqədə çalışaraq hər ölkənin yuxarıda adı çəkilən təşkilatlarına vaxtaşırı lazımı məlumatları verirdi ki, onlarda öz ölkələrində bu kibercəsus şəbəkəsinə yoluxmuş kompyuterləri analiz edib, müəyyən qərarlar qəbul edə bilsinlər. O cümlədən Azərbaycanın KİMM (Kompyuter İnsidentlərinə qarşı Mübarizə Mərkəzi) təşkilatı müəyyən təhqiqatları aparmaqda davam edir.

© 2011-2024 Bütün Hüquqlar Qorunur