Zscaler şirkətinin mütəxəssisləri Google Play-da növbəti troyan aşkar ediblər. Hərçənd zərərli daşıyıcılar həsəd aparılası bir düzgünlüklə rəsmi kataloq tətbiqetmələrinə daxil olur, bir qayda olaraq, onlar orada uzun müddətə qalmırlar, nəticədə ya kənar tədqiqatçılar, ya da Google mühəndisləri onları aşkar edir. Lakin System Update tətbiqetməsi - aydındır ki, belə bir hadisə deyil.

Tədqiqatçılar bildirirlər ki, System Update SMSVova cəsus ailəsinə aiddir və hələ 2014-cü ildə meydana çıxarkən troyan Google Play üzərində rekord göstərici olaraq üç il qaldı. Nəticədə bu tətbiqetmənin təsvirinin boş ağ skrinşot ilə məhdudlaşdırılması və "bu tətbiqetmə yerləşmə ilə bağlı ixtisaslaşdırılmış funksiyaları yeniləyəcək və aktivləşdirəcək" mətn sətiri faktına baxmayaraq tətbiqetməni 1 000 000- 5 000 000 dəfə yükləməyə müvəffəq olublar.

.png)

Rəylərə müsbət də demək olmaz idi: istifadəçilərin əksəriyyəti System Update şübhəli davranışı müşahidə edirdilər çünki, onların nöqteyi nəzərincə tətbiqetmə heç nə etmirdi və ilk buraxılışından dərhal sonra sadəcə cihazın ekranından itirdi. ( Səhv barədə məlumatı göstərməyi unutmadan).

.png)

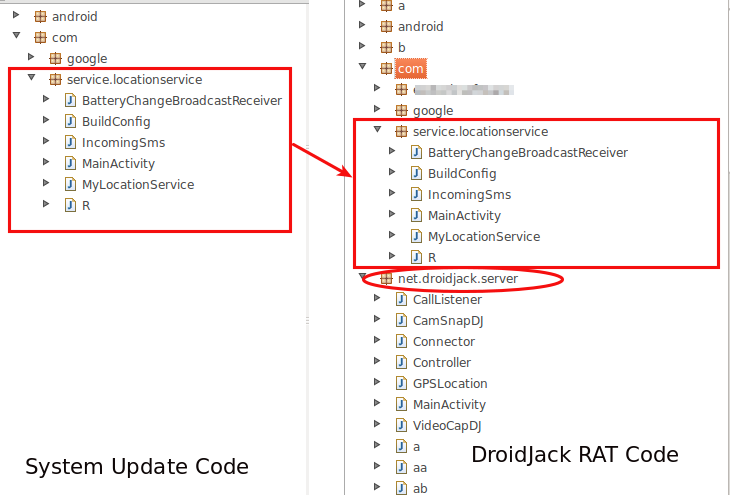

Yuxarıda deyildiyi kimi, əslində bu "sistem yenilənməsi" özünü SMSVova cəsus proqramını kimi təqdim edirdi. Birinci buraxılışı zamanı troyan fon rejimində xüsusi Android-servis və BroadcastReceiver aktivləşdirirdi, bundan sonra istifadəçilərin coğrafi vəziyyətləriylə bağlı məlumatı Shared Preferences-da qorumaqla cəsusluq edirdi.

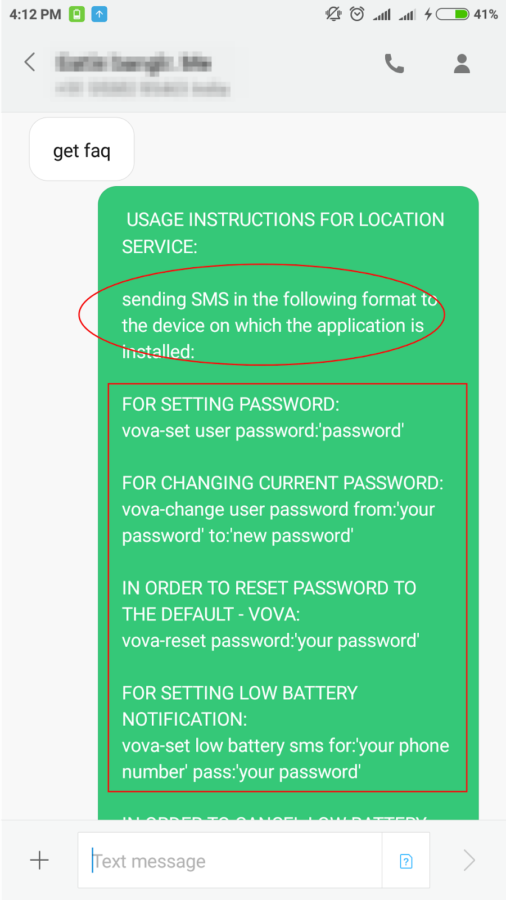

Cinayətkarlar BroadcastReceiver vasitəsilə daxil olan SMS-mesajları müşahidə etmək imkanına malik olublar. Xüsusilə troyan vova- və get faq sətirlərini axtarırdı. Belə ki, hücumçu get faq. komandası ilə gözdən salınmış qurğuya mesaj göndərirdisə, yoluxmuş cihaz yerinə yetirə biləcəyi komandaların siyahısı ilə cavab verirdi. Bütün komandalar da artıq adı çəkilən vova- prefiksi ilə SMS vasitəsilə ötürülürdü. Məsələn: Vova- set user password: newpassword

Troyan öz operatorlarına istifadəçinin yerləşdiyi yer ilə bağlı məlumatı ötürməklə bərabər cihazın şifrəsini də dəyişə bilərdi. Cinayətkarlara niyə məhz istifadəçinin geolokasiyası ilə bağlı məlumatlar lazım olduğunu tədqiqatçılar açıqlamır, amma yazırlar ki, belə məlumatlar "bir çox zərərli ssenarilərdə" istifadə oluna bilər.

Zərərli daşıyıcıların çıxış kodlarını öyrənərək Zscaler şirkətinin tədqiqatçıları belə nəticəyə gəliblər ki, ola bilsin ki, bu, Android üçün məsafəli girişin ən məşhur troyanlarından biri olan - DroidJack RAT troyanının ilkin versiyasıdır. Xatırlatmaq istərdik ki, rəsmi kataloqda əvvəlki kimi əlçatandır. DroidJack RAT 2014-ci ildə Sandroid qanuni tətbiqetmələrində əsasında yaranıb.

© 2011-2024 Bütün Hüquqlar Qorunur