Tədqiqatçılar, MilkyDoor adlı yeni Android- ziyanvericinin SHH-tuneli vasitəsilə zərərverici trafiki maskalamaq və fayrvoldan yan keçmək üçün kənar edilmiş portların yenidən bölüşdürülməsini istifadə etməyə qadir olduğunu aşkar ediblər. Tərkibində zərərverici olan 200-dən çox tətbiqetmə Google Play Store-un rəsmi mağazasında aşkarlanıb. İnzibatçıların operativ şəkildə təhlükəli tətbiqetmələri uzaqlaşdırmalarına baxmayaraq istifadəçilər artıq 500 mindən 1 milyona qədər yükləməyə müvəffəq olublar.

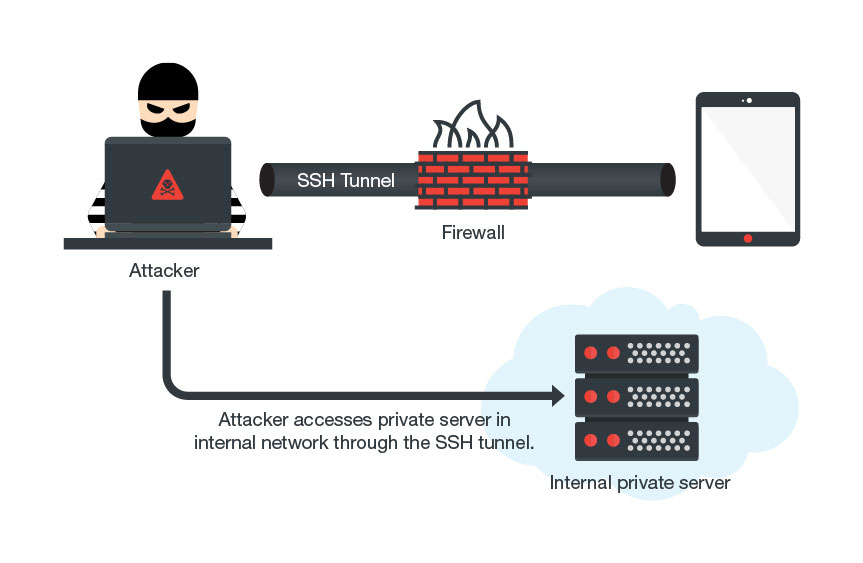

Ziyanvericinin kodunu təhlil edərkən tədqiqatçılar belə qənaətə gəliblər ki, MilkyDoor artıq tanınmış zərərverici DressCode-un variantıdır, o həmçinin Play Store filtrlərindən yan keçməyə qadirdir. Zərərvericilər arasında bir böyük fərq də odur ki, MilkyDoor SSH-tuneli vasitəsilə korporativ şəbəkəyə daxil olur, DressCode isə SOCKS proksi-serverlərə güvənir.

Qalan hallarda hər iki zərərli proqram eyni fəaliyyət göstərir. Onlar korporativ şəbəkəyə girişə malik olan Android-smartfonları yoluxdurur, infrastruktura hücum etməklə və məlumatları oğurlamaqla imtiyazların artırılması vasitəsilə təşkilatın serverlərinə girişi əldə edirlər. MilkyDoor zərəri təhlükəsizlik vasitələriylə monitorlanmayan şifrlənmiş SSH-tunellərinin istifadəsindən ibarətdir və daha çox susmaya görə təhlükəsiz trafik kimi baxılır. Beləliklə, hücumun qarşısını almaq üçün cihazın quraşdırılma mərhələsində ziyanvericini zərərsizləşdirmək lazımdır.

© 2011-2024 Bütün Hüquqlar Qorunur