WannaCry (başqa adla WCry, WannaCrypt, WannaCrypt0r 2.0) adını almış kompyuter virusu 12 may 2017-ci il tarixində təxminən 21:00 saatlarından etibarən internet şəbəkəsində yayılmağa başlamışdır. Yeni ransomware virusu Microsoft Windows ƏS ilə çalışan çox böyük sayda kompyuterlərə yoluxmuşdur. İlk olaraq İspaniyada bu kimi yoluxma faktları aşkarlanmış və daha sonra virus bütün dünya ölkələrinə yayılmaqla çox saylı şirkətlərə, dövlət müəssisələrinə və fiziki şəxslərə zərər yetirmişdir. Əsasən "pul qoparma" məqsədi kimi istifadə olunan bu virusun əsasən Windows əməliyyat sistemlərindəki şəbəkədə faylların paylanması protokolunda mövcud olan boşluqdan istifadə etməsi ilə yayıldığı aşkarlanmışdır. 13 may 2017-ci il tarixində olan statistikaya əsasən virusun artıq 100-dən çox ölkədə 131000-dən çox kompyuterdə yoluxması faktı aşkarlanmışdır. Ən çox zərər görmüş ölkələrdən biri də Rusiyadır.

Hücum metodu

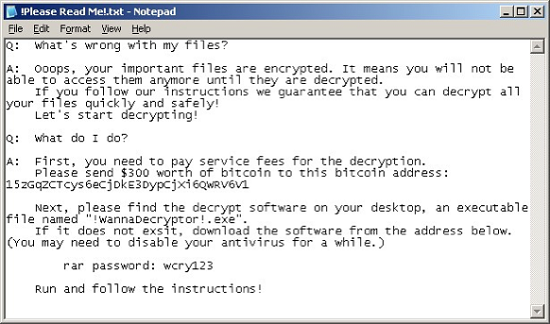

Virus Microsoft Windows əməliyyat sistemi ilə çalışan kompyuterlərə yoluxmaqla istifadəçilərin şəxsi fayllarını şifrələyir və 3 gün ərzində həmin faylların bərpası (düşifrə olunması) üçün tələb olunan açarın alınması müqabilində bitkoin hesabı ilə 300$ dəyərində məbləğ ödənişini tələb edir. Əgər tələb olunan vəsait ödənilməzsə, qoyulmuş məbləğ iki dəfə artırılır və 7 gün ərzində məlumatlar tamamilə silinir.

Fayllar şifrələnərkən bütün qovluqlarda "@Please_Read_Me@.txt" mətn faylı və "@WanaDecryptor@.exe" deşifrələyicisi saxlanılır. Virus həmçinin işçi masasının şəklini (desktop wallpaper) də dəyişərək, istifadəçiyə faylların bərpa üsullarını göstərir.

Maddi vəsaitin köçürülməsi tələbini əks etdirən mesaj 28 dildə tərcümə olunmuşdur. Belə ki, xəbərdarlıq mesajı kompyuterin yerləşdiyi ölkəyə müvafiq dildə əks olunur: Böyük Britaniya üçün – ingilis dilində, Rusiya üçün – rus dilində, İspaniya üçün – ispan dilində və s. Tələb olunan ödəniş məbləği isə hər yerdə eynidir.

Hücum Microsoft kooperasiyasının 14 mart 2017-ci il tarixində dərc etdiyi "Microsoft Security Bulletin MS17-010 Critical" adlı təhlükəsizlik yenilənməsi ilə düzəltdiyi boşluq vasitəsilə (EternalBlue exploit istifadə olunmaqla) mümkün olmuşdur. Təhlükəsizlik boşluğu Windows Server Message Block (SMB) servisindədir. Virus istifadəçi fayllarını şifrələməklə yanaşı mövcud boşluq vasitəsi ilə daxili şəbəkədə bütün kompyuterlərə avtomatik sızaraq çalışmağa başlayır. WanaDecrypt0r ransomware virusu kompyuterdəki bütün diskləri, o cümlədən qoşulmuş şəbəkə qurğularını axtararaq aşağıdakı genişlənmələrdə (extensions) olan faylları şifrələyir:

Virus şifrələnmiş faylların genişlənməsini ".WNCRY" olaraq əvəzləyir və həmçinin şifrələnmiş faylların binar kodlarının əvvəlinə "WANACRY!" mətnini yazır.

.jpg)

Hadisələrin gedişatı

12 may 2017-ci il tarixindən etibarən bütün dünyaya yayılan və hazırda 200000-dən çox sistemə sıza bilən virus ilk olaraq İspaniyanın dünyaca məşhur ən böyük telekommunikasiya şirkəti olan «Telefónica» (dünyada abonent sayına görə dördüncü sıradadır), Gas Natural, elektrik enerjisi təchizatı ilə məşğul olan Iberdrola şirkəti, Centro Nacional de Inteligencia, Santander bankı və KPMG konsultinq şirkətinin filialı kimi əhəmiyyətli müəssisələrin, o cümlədən, Böyük Britaniyada xəstəxanalara (NHS trusts), Rusiya Federasiyasının Daxili İşlər Nazirliyinin (МВД России), Сбербанк və МегаФон şirkətlərinin, Almaniyanın Deutsche Bahn şirkətinin kompyuterlərinə yoluxmuşdur.

Böyük Britaniyada xəstəxanalardakı kompyuterlərin yoluxmasının başlıca səbəbi istifadə olunan əməliyyat sisteminin Windows XP olması göstərilir.

Zərərverici proqram "www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com" mövcud domeninə daxil ola bildikdə (domen qeydiyyatdan keçibsə) fəaliyyətini dayandırır. 13 may tarixində bunu ifşa edə bilən ingilis virus analitiki həmin domeni qeydiyyatdan keçirməklə virusun bəzi modifikasiyalarını müvəqqəti dayandırmağa nail olmuşdur. Həmçinin virus sistemdə "MsWinZonesCacheCounterMutexA" adlı muteks yaratmağa çalışır və əgər bu artıq sistemdə varsa, başqa şifrələmə fazası icra olunmaz.

Təhlükəzilik tədbirləri

Microsoft kooperasiyası standart olmayan addım atmaq məcburiyyətində qalaraq, istifadə etmədiyi və texniki dəstəyi dayandırdığı (təhlükəsizlik yenilənmələri almayan) əməliyyat sistemləri üçün patch hazırlayıb paylaşmaq məcburiyyətində qaldı. 13 may 2017-ci il tarixindən etibarən hazırki versiyalar üçün patch hazırlanmışdır: Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8.1, Windows Server 2012, Windows 10 и Windows Server 2016

Hazırda müxtəlif antivirus proqramlarında da virusa qarşı müvafiq yenilənmələr aparılmışdır.

Kompüter sistemlərini təhlükədən qorumağınız üçün Kompyuter İnsidentlərinə Qarşı Mühafizə Mərkəzi aşağıdakıları tövsiyə edir:

Keçidlər

© 2011-2025 Bütün Hüquqlar Qorunur