Bu gün parolunuzun ələ keçirilməsinə yönəlmiş müxtəlif hücumlardan necə qorunuruq? Bəziləri maksimal dərəcədə çətin şifrələr qoyur, bəziləri brute-force-dan mühafizə sistemlərini quraşdırır və s. Lakin bu gün məşhur SMS vasitəsilə ikifaktorlu təsdiqləmə xidmətindən istifadə edənlər qorunacağından olduqca əmindir. Belə xidmətlər banklar, məşhur messencerlər (viber, telegram və s.), sosial şəbəkələr (vkontakte, odnoklassniki və s.), poçt sistemləri (gmail, yandex və s.) və qeydiyyat tələb edən digər bir çox internet resursu tərəfindən təqdim olunur. Bu üsulun ən təhlükəsiz hesab olunması heç də əbəs yerə deyil. Axı, mobil telefonunuz pul qabı və gözünüzü ayırmadığınız digər şəxsi əşyalar kimi hər zaman sizinlədir. Üstəlik o ikinci təsdiqləmə faktorudur (yalnız əsas parol daxil edildikdən sonra istifadə olunur). Lakin, məlum olduğu kimi, şifrənizi unutmusunuzsa, onu mobil telefonunuza gələn SMS vasitəsilə hər zaman bərpa edə bilərsiniz.

Gözlənilmədən SMS təsdiqləmə xidmətindən istifadə edənlər üçün də narahat günlər başladı. İndi az məbləğdə pul müqabilində orta səviyyədə ustalığa malik olmaqla SMS-ləriniz heç vaxt xəbəriniz olmayacağı şəkildə ələ keçirilə bilər!

Cinayətkarın daxil ola biləcəyi resursların siyahısını (sosial şəbəkələr, messencerlər, bank əməliyyatlarının təsdiqi və s.) təsəvvür etmək belə çətindir. Axı “bütün həyatımız” telefon nömrəmizə bağlıdır. Operator dəyişdirildiyi halda telefon nömrəsini köçürməyə imkan verən düzəlişin tətbiqi heç də boş yerə deyildi. İndi telefon nömrəsini dəyişdirmək təmiz vərəqdən yeni həyata başlamaq kimidir.

Mobil rabitə operatorlarının şəbəkələrində SS7 protokolundakı boşluq sayəsində bu problem yarandı.

7 nömrəli siqnalizasiya sistemi kimi tanınan SS7 protokolu məlumat ötürmə şəbəkəsinə və şəbəkədə məlumatların mübadiləsini tənzimləyən bir sıra texniki protokol və ya qaydaya aiddir. O, müxtəlif rabitə operatorları şəbəkələrində çağırışların izlənilməsi və qoşulması üçün 1970-ci illərdə hazırlanmış, lakin indi adətən operatorlar və regional kommutasiya mərkəzləri arasında mobil və stasionar çağırışların marşrutizasiyasına əlavə olaraq mobil rabitə billinqinin hesablanması və mətn mesajlarının göndərilməsi üçün istifadə olunur.

SS7 boşluqları

Bu boşluq barədə hələ uzun zaman öncə məlum olmuşdu. Hamının tanıdığı Stiv Cobs öz qarajında ilk hücumları həyata keçirərək, boşluqlardan istifadə etməklə pulsuz mobil rabitə hazırladı. Həmin vaxtdan çatışmazlıqların bir hissəsi aradan qaldırılmış, lakin SS7 əvvəlki uğurlu hücumlara məruz qalmışdır.

2014-cü ilin fevral ayında ABŞ-ın Ukraynadakı səfiri xoşagəlməz məlumat sızıntısına məruz qalmışdır. Onunla ABŞ-ın dövlət katibinin köməkçisi Viktoriya Nuland arasında keçən Nulandın Avropa İttifaqı barədə etinasız danışdığı gizli danışıq YouTube-da dərc olunub.

Danışıq şifrələnməyən telefonlarda baş tutmuş və ABŞ rəsmiləri jurnalistlərə zəngin Ukraynada ələ keçirilə biləcəyi barədə məlumat versə də, lakin bunun necə baş verdiyini deməmişdi. Bəzi ekspertlər hesab edir ki, zəng əsas infrastrukturun bir hissəsi olan, SS7 kimi tanınan mobil məlumat ötürmə şəbəkəsində boşluqlar vasitəsilə ələ keçirilmişdir.

Yalnız 2014-cü ilin dekabr ayında telekommunikasiya şirkətləri SS7 protokoluna hücumların qarşısının alınması üçün vasitələri nəzərdən keçirməyə başlamışdır. Məhz o vaxt təhlükəsizlik üzrə Berlin Tədqiqat Laboratoriyalarından Karsten Nol və Tobias Engel adlı müstəqil tədqiqatçı Ukrayna insidenti üzə çıxdıqdan bir neçə ay sona Almaniyada Xaos Rabitə Konqresində SS7 barədə bəyanatla çıxış etmişdir. Engel telefonların izlənilməsi üçün SS7-üsulunu 2008-ci ildə nümayiş etdirmiş, lakin bu üsul Nolun 2014-cü ildə təsvir etdiyi üsullar qədər səs-küy salmadı. Son hadisə Şimali Avropada tənzimləyici orqanları operatorların 2015-ci ilin sonlarına doğru SS7 hücumlarının qarşısının alınması üçün tədbir görməsini tələb etməyə vadar etmişdir.

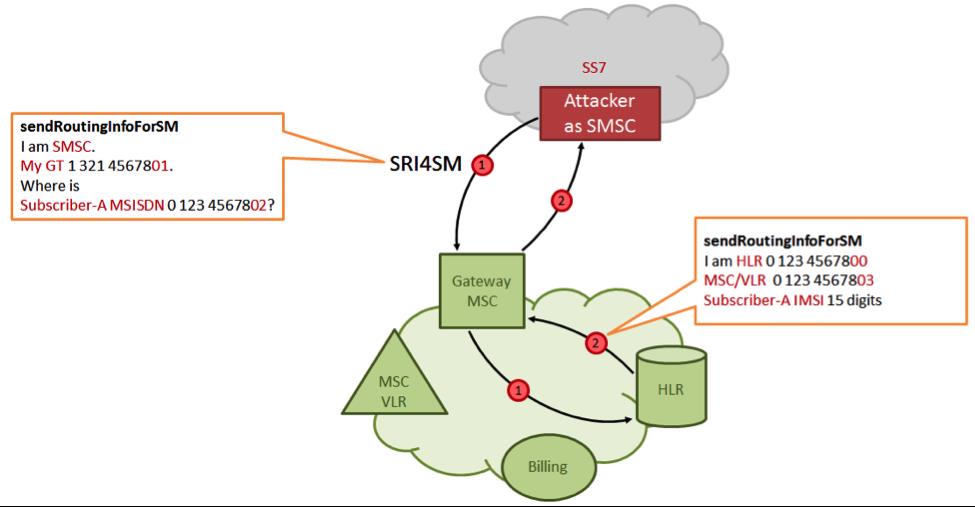

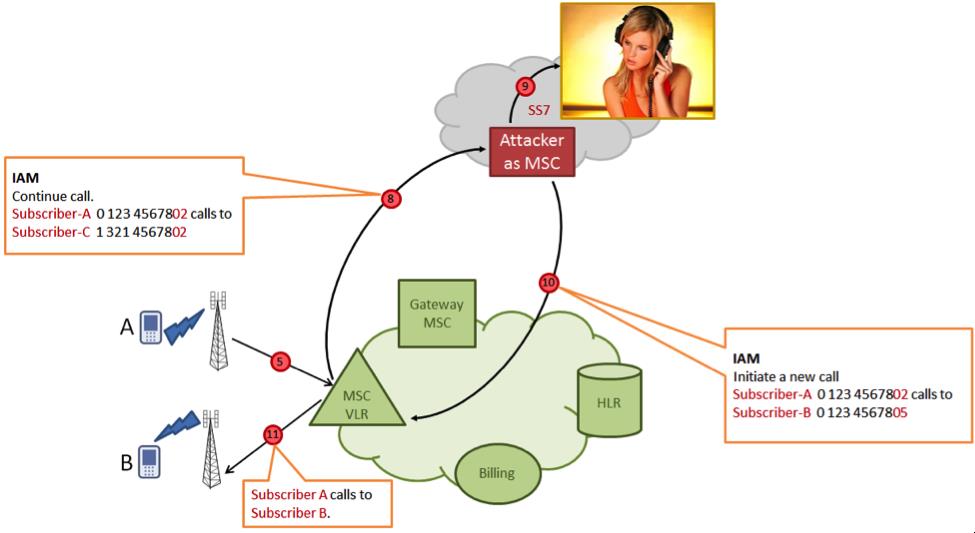

Cinayətkar SS7 siqnal şəbəkəsinə qoşulur, hücuma məruz qalan abunəçisinin telefon nömrəsini parametr kimi göstərməklə şəbəkə kanalına SM üçün Send Routing Info xidməti komandasını (SRI4SM) göndərir. Ev abunəçi şəbəkəsi cavab olaraq IMSI (International Mobile Subscriber Identity) və hal-hazırda abunəçiyə xidmət göstərdiyi MSC ünvanı kimi texniki məlumatları göndərir.

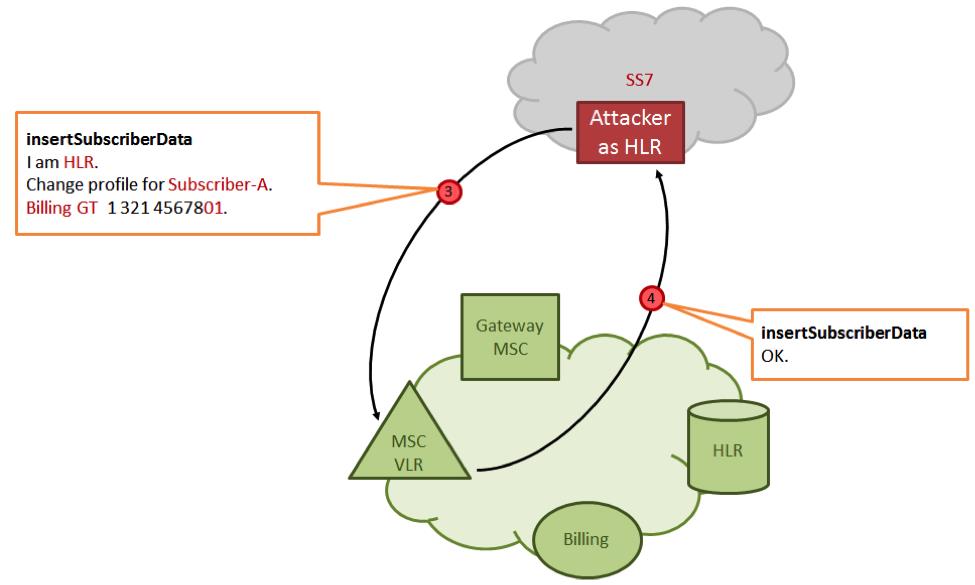

Bundan sonra cinayətkar abunəçinin profilində billinq sisteminin ünvanını şəxsi saxta billinq sisteminin ünvanı ilə əvəz edir (məsələn, abunəçinin istirahətə gəldiyi və rouminqdə yeni billinq sistemində qeydiyyatdan keçdiyini bildirir). Məlum olduğu kimi, belə prosedur heç bir yoxlamadan keçmir. Daha sonra cinayətkar “Insert Subscriber Data” (ISD) mesajı vasitəsilə yenilənmiş profili VLR verilənlər bazasında daxil edir.

Hücuma məruz qalan abunəçi zəng edən zaman onun kommutatoru faktiki billinq sisteminin yerinə cinayətkarın sisteminə müraciət edir. Cinayətkarın sistemi kommutatora çağırışı cinayətkarın nəzarət etdiyi üçüncü tərəfə yönləndirməyə imkan verən komanda göndərir.

.jpg)

Kənar yerdə üç abunəçi ilə konfrans-əlaqə qurulur. Onlardan ikisi realdır (çağırışı göndərən A abunəçisi və çağırışın göndərildiyi B abunəçisi), üçüncüsü isə cinayətkar tərəfindən qanunsuz şəkildə daxil edilir və, danışıqları dinləyə və qeydə ala bilir.

Müvafiq qaydada hücuma məruz qalanın SMS-ni ələ keçiririk. Abunəçinin qeydiyyatdan keçdiyi saxta billinq sisteminə girişə malik olan şəxs abunəçinin telefonuna daxil olan və ya oradan çıxan istənilən məlumatları əldə edə bilər. SS7 şəbəkəsinə qanunsuz girişi necə əldə etməli Gördüyünüz kimi, SS7 şəbəkəsinə girişə malik olan şəxs asanlıqla hücumu həyata keçirə bilər. Bəs şəbəkəyə qanunsuz girişi necə əldə etməli? Giriş qaranlıq şəbəkədə satılır, istədiyiniz halda isə onu pulsuz da tapa bilərsiniz. Bu əlçatanlıq zəif inkişaf etmiş dövlətlərdə operator statusunun, müvafiq olaraq SS7 hablarına girişin əldə olunmasının çox sadə olması ilə bağlıdır. Həmçinin, operatorların da səhlənkar yanaşan işçiləri də var.

Hal-hazırda operatorlar SS7 şəbəkəsində çoxsaylı boşluqları aradan qaldırır, bəzi operatorlar isə onların mövcud olduğunu qəbul etmir. Bəziləri bu problemin böyüdüldüyünü bəyan edir, bəziləri şərh etməkdən çəkinir, bəziləri isə “Müştərilərimizin təhlükəsizliyi öncəliyimizdir” kimi sözlər deyir. Buna baxmayaraq, bu gün operatorlar bu məsələyə lazımi diqqəti ayırmır, bu boşluqdan istifadənin əlçatanlığı isə heç vaxt olmadığı qədər böyükdür.

Yaxşı xəbərlərimiz də var. Həqiqətən müştərilərinin qeydinə qalan internet xidmətləri provayderləri artıq SMS təsdiqləmə xidmətinin alternativlərinə malikdir və ya onları hazırlamaqdadır. Məsələn, vk.com-da Google Authenticator vasitəsilə ikifaktorlu təsdiqləmə işə salına bilər. Apple şirkəti Apple ID-nin qorunması üçün yeni ikifaktorlu təsdiqləmə mexanizmini hazırlayır. Xatırladaq ki, Apple ID uçot məlumatlarını ələ keçirməklə bütün Apple qurğularını uzaqdan blok etmək və tamamilə silmək mümkündür. Təəssüf ki, hal-hazırda parolu SMS vasitəsilə bərpa etmək olar. SMS-ləri isə ələ keçirmək mümkündür. İnternetdə tapa bilməyəcəyiniz, çox sadə, lakin işə yarayan vacib məsləhət vermək istəyərdik.

Cinayətkarların saxta billinq sistemlərinin bir çox hallarda xarici operatorlar tərəfindən təqdim olunduğunu (sizin beynəlxalq rouminqdə olduğunuz barədə məlumat verilir) nəzərə alaraq, telefonda beynəlxalq rouminq funksiyasını söndürmək kifayətdir. Bunu mobil şəbəkə operatorunda pulsuz etmək mümkündür. Telefondan rouminqdə danışıqlara ehtiyacınız yoxdursa, bu həll sizi bu məqalədə təsvir olunan mənfi hallardan qoruyacaq.

Belə hallar necə yaranır? SS7 protokolu illərdir ki yaradılıb. Bu illər ərzində onun təhlükəsizliyinə lazımi diqqət yetirilməyib. Eyni zamanda hal-hazırda bir çox inkişaf etmiş ölkələrin liderləri “kiber silahlanmaya” diqqət yetirir. Kiber casusluq sürətlə inkişaf edir. Bu “kiber alətlər” masasından qırıqlar cinayətkarların əlinə keçir və bundan adi insanlar əziyyət çəkir. Bunu unutmamaq və kütləvi istifadə olunan alətləri aktual təhlükəsizlik səviyyəsində saxlamaq lazımdır. Siz çox təəccüblənəcəksiniz, lakin aviasiya kimi həlledici əhəmiyyətə malik yerlərdə də indiyədək təyyarə və yerüstü stansiyalar arasında təhlükəli ünsiyyət üsulları istifadə olunur. Orta səviyyəli istənilən haker dispetçer və ya təyyarə bortundan siqnalları saxtalaşdıra bilər. Bu mexanizmi növbəti məqalələrdə təsvir edəcəyik. Ehtiyatlı olun!

© 2011-2025 Bütün Hüquqlar Qorunur