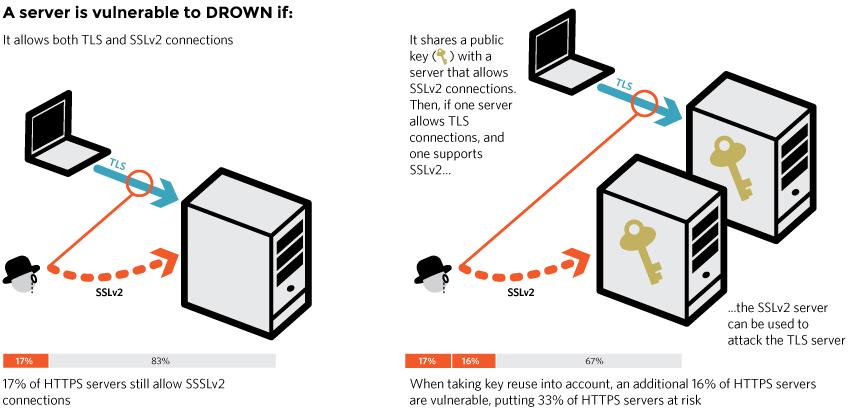

Bir çoxları hesab edir ki, şifrələmə protokolu bütün təhdidlərdən qoruya bilər, lakin tez-tez qorunma vasitələrində də aşkar olunan boşluqlardan xakerlər istifadə edə bilirlər. 15-ə yaxın mütəxəssisdən ibarət komanda tərəfindən aşkar olunan boşluq məşhur HTTPS protokolu istifadə edən resurslara aiddir. Qeyd olunan boşluq 11 milyona yaxın veb saytı və poçt xidmətlərini təhlükə altına qoyub. HTTPS-də olan bu boşluq vasitəsilə DROWN adlanan hücum həyata keçirmək mümkündür. Belə ki, HTTPS üzərindən keçən yazışmaları bir neçə saat ərzində deşifrə etmək imkanına malikdir. Bəzi hallarda isə bu bir neçə dəqiqəyə çatdırıla bilər.

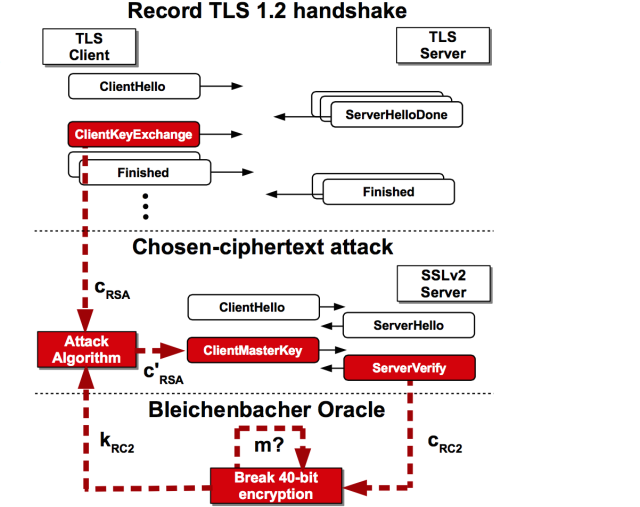

Qeyd olunan hücum RSA kripto sxemindən istifadə edən TLS qorunması olan kommunikasiyalara yönlənmiş olur. Boşluq vasitəsilə hücum edən xaker köhnəlmiş SSLv2 protokolundan istifadə edən serverə bir neçə qoşulma cəhdi edərək TLS şifrələməni deşifrə etməyə imkan verir. Prosesin gedişində xaker şifrələmə açarı haqda kifayət qədər çox məlumat toplayır. İnternetin skan olunması zamanı aşkar olundu ki, SSLv2-dən 5.9 milyondan çox veb server istifadə edir. Bundan başqa TLS qorunmasında istifadə edən 936000 mail server təhlükəli protokolu dəstəkləməlidir.

Kompüter İnsidentlərinə qarşı Mübarizə Mərkəzi bu boşluqla bağlı sizə bir neçə qorunma vasitəsi haqda məlumat verəcək:

1) Hər kəs köhnə versiyada olan SSL-i OpenSSL 1.0.2g və 1.0.1s versiyasınadək yeniləsin;

2) Əgər siz Apache istifadə edirsinizsə, təcili SSLv2 dəstəyi söndürün; (SSLProtocol All -SSLv2 -SSLv3 komandası ilə)

3) Əgər siz Linux istifadə edirsinizsə sizə needrestart utiliti faydalı ola bilər, hansı ki, köhnə versiya istifadə edən kitabxanaları müəyyən edir

© 2011-2024 Bütün Hüquqlar Qorunur