Emsisoft şirkətinin mütəxəssisi Fabian Vosar (Fabian Wosar) yeni tip şantajçı proqram təminatının aşkar olunması barədə xəbərdarlıq edib. Ransom32 adını almış zərərverici əvvəllər Node-WebKit kimi məşhurlaşmış NW.js platformasında hazırlanıb. NW.js – kifayət qədər güclü müxtəlif platformalarda işləyə bilən freymvorkdur, hansı ki, HTML, CSS və JavaScript kimi məşhur veb texnologiyalardan istifadə etməklə tətbiqetmə yaratmaq mümkündür. “NW.js əməliyyat sistemi ilə total nəzarət və dərindən qarşılıqlı əlaqə ilə də işləmək imkanı verir. Burada JavaScript “normal” proqramlaşdırma dillərindən C++ və ya Delphi – nin etdiyini istənilən əməliyyatı həyata keçirə bilər. ” Hesabatda o da bildirilir ki, hal-hazırda Ransom32 JavaScript bazasında qurulmuş yeganə şantajçı troyandır. Araşdırma zamanı məlum olmuşdur ki, zərərvericinin müəllifləri öz yaratdıqları troyanı servis olaraq satırlar.

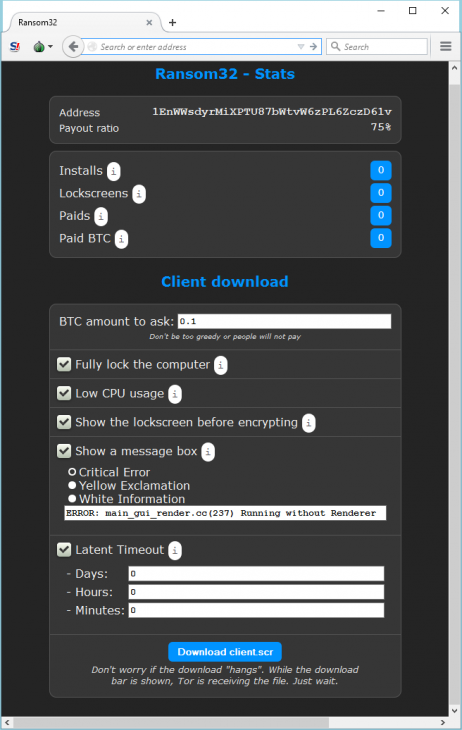

Xaker istifadəçiləri üçün sadə idarəetmə panelinə giriş icazəsi verilir. Kifayət edir ki, Tor hidden service daxil olub öz hesab ünvanınızı qeyd etməlisiniz hansına ki, şantajın qurbanı olmuş şəxslər tərəfindən ora ödənişlər olunacaq. İdarəetmə panelində zərərvericinin statistikasına nəzarət və ayarlarını dəyişmək mümkündür.

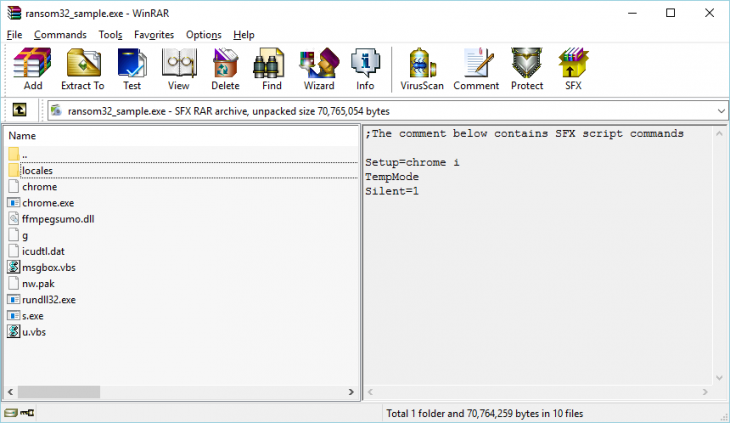

Ransom32 troyanı 22mb yer tutur və əlbətdəki bundan öncəki versiyalardan həcmi bir az böyükdür. Adətən bu tip proqram təminatlarının həcmi 1mb – ı keçmir. İlk görünüşdən 22mb çox görünsə də real olaraq yüklənmə bir neçə saniyə çəkir. Ransom32 winrar arxivində saxlanılır və zərərverici yükləmələri və komponentləri işə salmaq üçün isə SFX script əmrindən istifadə edir.

Ransom32 hələlik Windows platformasında olan kompüterlərə hücumlar həyata keçirir. NW.js tətbiqetməsi müxtəlif platformalarda işləyə bilər. Bu da o deməkdir ki, xakerlər bu yaxınlarda Linux və MacOS üçün troyanın versiyasını hazırlayacaqlar. Sistemi uğurla yoluxdurduqdan sonra Ransom32 AES-128 – dən istifadə edərək məlumatlarınızı şifrələyir və hər bir fayl üçün yeni açar yaradır. Şifrələnməyə məruz qalan uzantıların tam siyahısı:

*.jpg, *.jpeg, *.raw, *.tif, *.gif, *.png, *.bmp, *.3dm, *.max, *.accdb, *.db, *.dbf, *.mdb, *.pdb, *.sql, *.*sav*, *.*spv*, *.*grle*, *.*mlx*, *.*sv5*, *.*game*, *.*slot*, *.dwg, *.dxf, *.c, *.cpp, *.cs, *.h, *.php, *.asp, *.rb, *.java, *.jar, *.class, *.aaf, *.aep, *.aepx, *.plb, *.prel, *.prproj, *.aet, *.ppj, *.psd, *.indd, *.indl, *.indt, *.indb, *.inx, *.idml, *.pmd, *.xqx, *.xqx, *.ai, *.eps, *.ps, *.svg, *.swf, *.fla, *.as3, *.as, *.txt, *.doc, *.dot, *.docx, *.docm, *.dotx, *.dotm, *.docb, *.rtf, *.wpd, *.wps, *.msg, *.pdf, *.xls, *.xlt, *.xlm, *.xlsx, *.xlsm, *.xltx, *.xltm, *.xlsb, *.xla, *.xlam, *.xll, *.xlw, *.ppt, *.pot, *.pps, *.pptx, *.pptm, *.potx, *.potm, *.ppam, *.ppsx, *.ppsm, *.sldx, *.sldm, *.wav, *.mp3, *.aif, *.iff, *.m3u, *.m4u, *.mid, *.mpa, *.wma, *.ra, *.avi, *.mov, *.mp4, *.3gp, *.mpeg, *.3g2, *.asf, *.asx, *.flv, *.mpg, *.wmv, *.vob, *.m3u8, *.csv, *.efx, *.sdf, *.vcf, *.xml, *.ses, *.dat

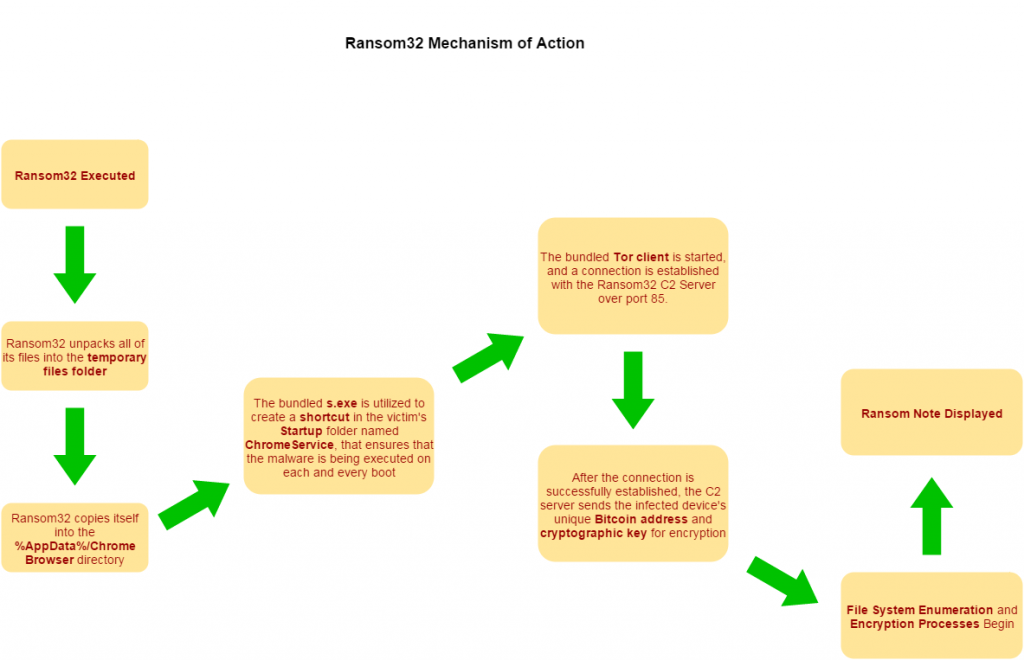

Ransom32-nin işləmə mexanizmi aşağıdakı qrafikdə təsvir olunub :

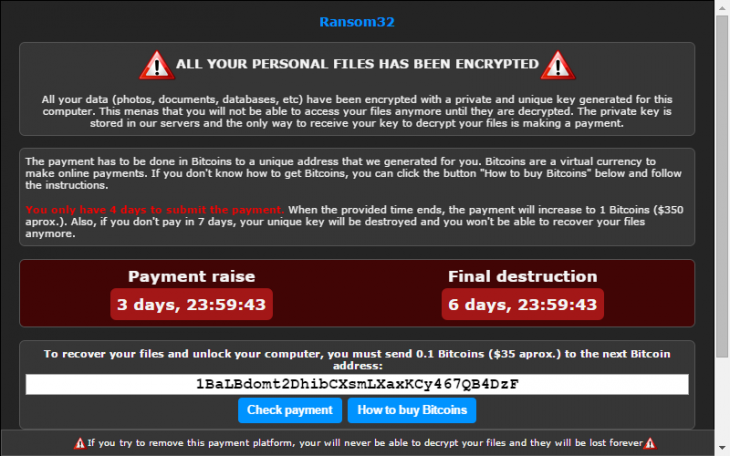

Yoluxmadan sonra istifadəçiyə cəmi 1 faylı pulsuz bərpa etmək imkanı verilir, digərlərinə isə ödəniş olunmalıdı. Orta hesabla xakerlər məlumatların bərpası üçün 0.1 bitkoin (45$) tələb edirlər. Əgər “ödəniş” 4 gün ərzində həyata keçirilməzsə bu məbləğ 1 bitkoin (450$) qədər arta bilər. Ödənişin tələbi ilə olan məktubda bildirilir ki, əgər istifadəçi ödəniş etməsə deşifrə olunmağı üçün olan bütün açarlar 1 həftə ərzində deaktiv olunacaq.

© Bütün hüquqlar qorunur. Xəbərlərdən istifadə edərkən www.cert.gov.az saytına istinad zəruridir.

© 2011-2024 Bütün Hüquqlar Qorunur